La récente fuite de données à La Poste, révélée fin février 2025, a exposé les informations personnelles de 50 000 clients inscrits sur la plateforme « Élection du Timbre ». Cet incident met en lumière des vulnérabilités systémiques et des défis persistants en matière de cybersécurité. Les données compromises incluent noms, adresses électroniques et postales, années de naissance et numéros de téléphone, mais excluent les informations bancaires et mots de passe. La Poste a réagi en fermant le site concerné, en alertant les clients affectés, et en collaborant avec les autorités, notamment la CNIL. Cependant, cet événement soulève des questions sur la gestion des risques cyber au sein des infrastructures critiques et la protection des citoyens face à la recrudescence des attaques ciblant les données personnelles.

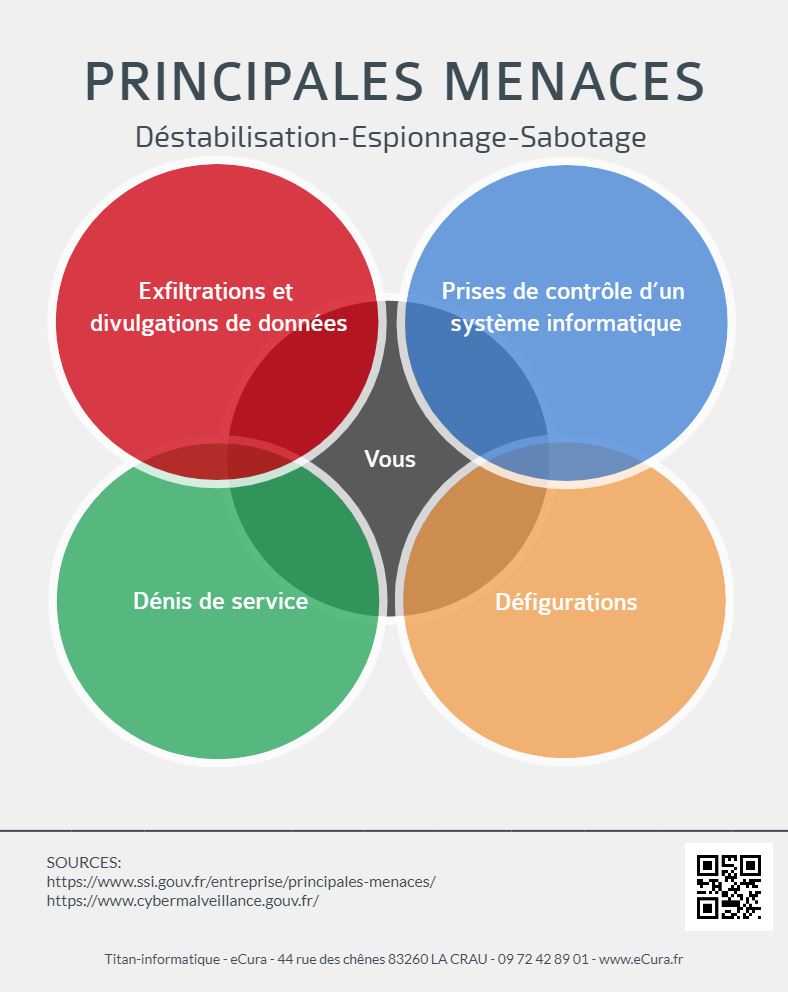

Origine et mécanismes de la fuite de données

Le site « Élection du Timbre » comme vecteur d’intrusion

L’attaque a été initiée le 25 février 2025 via une exploitation non précisée du site « Élection du Timbre », un service permettant aux utilisateurs de voter pour leur timbre préféré. Le pirate « h4tr3d w0rld » a extrait un fichier CSV contenant des données actualisées, qu’il a proposé à la vente sur des forums clandestins. Bien que La Poste ait rapidement identifié la source de la brèche et mis le site en maintenance, l’absence de détection précoce interroge sur les protocoles de surveillance déployés. Les analyses internes n’ont pas révélé de compromission des serveurs centraux, suggérant une faille localisée au niveau de l’application web.

Profil et motivations du cybercriminel

L’attaquant, opérant sous le pseudonyme « h4tr3d w0rld »

Le cybercriminel est associé à plusieurs fuites antérieures, dont des attaques contre des plateformes suédoises et russes en 2024. Ses méthodes incluent la négociation via Telegram et la diffusion d’échantillons de données sur des plateformes légales pour attester de leur authenticité. Bien que les motivations financières soient probables, la répétition des cibles institutionnelles françaises pourrait également refléter une dimension idéologique ou une recherche de notoriété au sein des communautés cybercriminelles.

Contexte des incidents récurrents chez La Poste et ses filiales

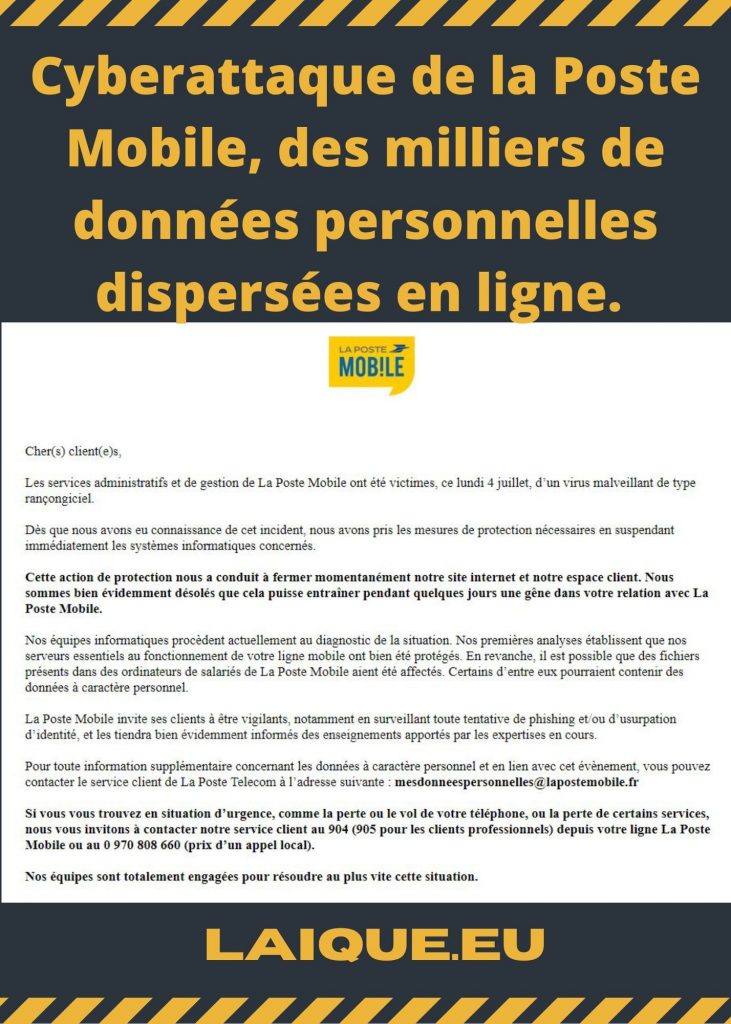

Antécédents : LockBit et la fuite de 2022

En juillet 2022, La Poste Mobile, filiale spécialisée dans la téléphonie, avait subi une attaque au ransomware LockBit 3.0, entraînant la divulgation de données clients, incluant noms, adresses et numéros de téléphone. Les serveurs opérationnels avaient été protégés, mais des fichiers locaux sur des postes de travail avaient été exfiltrés, révélant des lacunes dans la sécurisation des terminaux employés. Cet incident préfigurait les faiblesses observées en 2025, notamment la centralisation des efforts de protection sur les infrastructures critiques au détriment des applications périphériques.

La mega-fuite de 2024 et ses répercussions

En juillet 2024, une base de données de 1 To comprenant des informations sensibles de La Poste Mobile, Adobe, Adecco et d’autres entreprises a fuité sur Telegram, incluant des numéros de carte bancaire. Contrairement à l’incident de 2025, cette fuite résultait d’une incapacité à vendre les données sur le darknet, poussant les pirates à les diffuser largement. La Poste Mobile avait alors minimisé l’impact, mais l’ampleur des données exposées (incluant des métadonnées de transactions) a nécessité une intervention de la CNIL et des avis d’experts en cybersécurité pour renforcer les mesures de protection.

L’affaire Chronopost de janvier 2025

Quelques semaines avant la fuite de l’« Élection du Timbre », Chronopost, autre filiale de La Poste, signalait une violation ayant exposé des noms, prénoms, adresses et signatures de livraison. Bien que distincte, cette attaque partageait des similitudes tactiques, notamment l’utilisation de phishing ciblé pour accéder aux systèmes. La réponse de Chronopost, incluant une collaboration avec des experts externes et une révision des protocoles d’authentification, illustre une démarche proactive mais tardive au vu de la chronologie des incidents.

Réponse institutionnelle et mesures correctives

Procédures d’urgence et notification des clients

Conformément au RGPD, La Poste a notifié la CNIL sous 72 heures et informé individuellement les 50 000 clients affectés via des courriels détaillant les données compromises. Le message incluait des conseils de vigilance face aux risques de phishing et une mise en garde contre les demandes frauduleuses d’informations confidentielles. Cette transparence contraste avec les retards observés lors de l’incident LockBit de 2022, où les clients n’avaient été alertés que trois jours après la divulgation des données.

Renforcement des infrastructures critiques

La Poste a annoncé le déploiement de pare-feux avancés et l’adoption d’une architecture Zero Trust pour ses applications web, limitant les accès aux seuls utilisateurs authentifiés. Des audits de sécurité ont été commandés auprès de cabinets externes, ciblant spécifiquement les filiales historiquement vulnérables comme La Poste Mobile et Chronopost. Ces mesures s’accompagnent d’une migration vers des solutions cloud sécurisées, bien que les détails techniques restent confidentiels.

Collaboration avec les autorités judiciaires

Une plainte a été déposée auprès du Parquet de Paris, mobilisant la Brigade d’enquêtes sur les fraudes aux technologies de l’information (BEFTI). Les investigations s’appuient sur les logs d’accès au site « Élection du Timbre » et les métadonnées des transactions Telegram associées à « h4tr3d w0rld ». Cette coopération interagences inclut Europol, compte tenu du profil international du suspect.

Implications juridiques et recommandations citoyennes

Obligations légales et sanctions potentielles

En vertu de l’article 226-18 du Code pénal, la collecte frauduleuse de données personnelles est passible de cinq ans d’emprisonnement et 300 000 € d’amende. La Poste risque également des sanctions de la CNIL si les enquêtes révèlent des négligences dans la protection des données, comme l’absence de chiffrement des fichiers CSV ou de surveillance proactive des réseaux darknet. Les précédents impliquant France Travail (amende de 2,5 millions € en 2023 pour des failles similaires) pourraient influencer l’ampleur des pénalités.

Conseils pratiques pour les citoyens affectés

Les clients concernés doivent :

- Modifier leurs mots de passe sur tous les services liés à leur adresse email compromise, en privilégiant des phrases de passe uniques et des gestionnaires sécurisés.

- Activer l’authentification à deux facteurs (2FA) sur leur compte La Poste et autres plateformes sensibles.

- Surveiller leurs relevés bancaires pour détecter des prélèvements frauduleux, avec possibilité d’opposition via l’article L133-24 du Code monétaire et financier.

- Signaler tout phishing à l’adresse signal-spam.fr et à la plateforme Cybermalveillance.gouv.fr.

Perspectives et enjeux futurs

Vers une standardisation des protocoles de sécurité

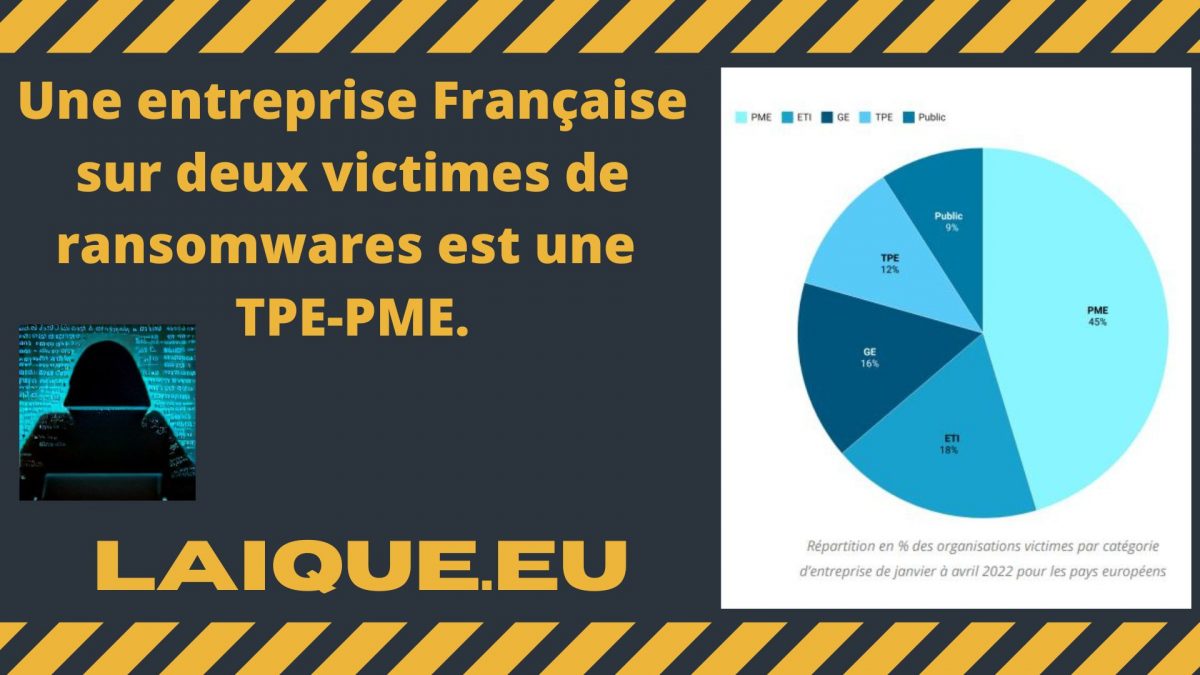

Les incidents répétés chez La Poste soulignent la nécessité d’un référentiel de sécurité unifié pour ses filiales, incluant des audits biannuels et des formations obligatoires aux risques cyber pour les employés. L’adoption de normes comme ISO 27001 ou le référentiel ANSSI pourrait renforcer la résilience globale.

Rôle accru de la CNIL dans la prévention

La CNIL a annoncé en mars 2025 le déploiement d’un dispositif d’alerte précoce s’appuyant sur l’IA pour détecter les ventes de données sur le darknet, en partenariat avec des entités comme ZATAZ et Cybermalveillance.gouv.fr. Ce système, couplé à des amendes dissuasives, vise à inciter les entreprises à anticiper les menaces plutôt qu’à réagir a posteriori.

Sensibilisation citoyenne et culture cyber

L’éducation du public reste un pilier essentiel. Des campagnes nationales promouvant les gestionnaires de mots de passe et le 2FA, inspirées des initiatives allemandes ou estoniennes, pourraient réduire l’impact des fuites. Parallèlement, des ateliers pratiques organisés par La Poste dans ses bureaux permettraient de toucher les populations les moins familiarisées avec les enjeux numériques.

La fuite de données de l’« Élection du Timbre » révèle des lacunes opérationnelles et stratégiques au sein de La Poste, malgré des progrès notables dans la transparence et la réactivité post-incident. Alors que les cybermenaces évoluent vers des cibles plus fragmentées et des méthodes hybrides, une approche holistique intégrant technologie, formation et coopération internationale s’impose. Les citoyens, quant à eux, doivent consolider leurs pratiques numériques, transformant la contrainte de vigilance en routine sécurisée. L’équilibre entre innovation et protection restera un défi central pour les institutions à l’ère de l’hyperconnectivité.

N’hésitez pas à laisser un commentaire pour partager vos réflexions sur cet incident et les mesures à prendre pour renforcer la cybersécurité.