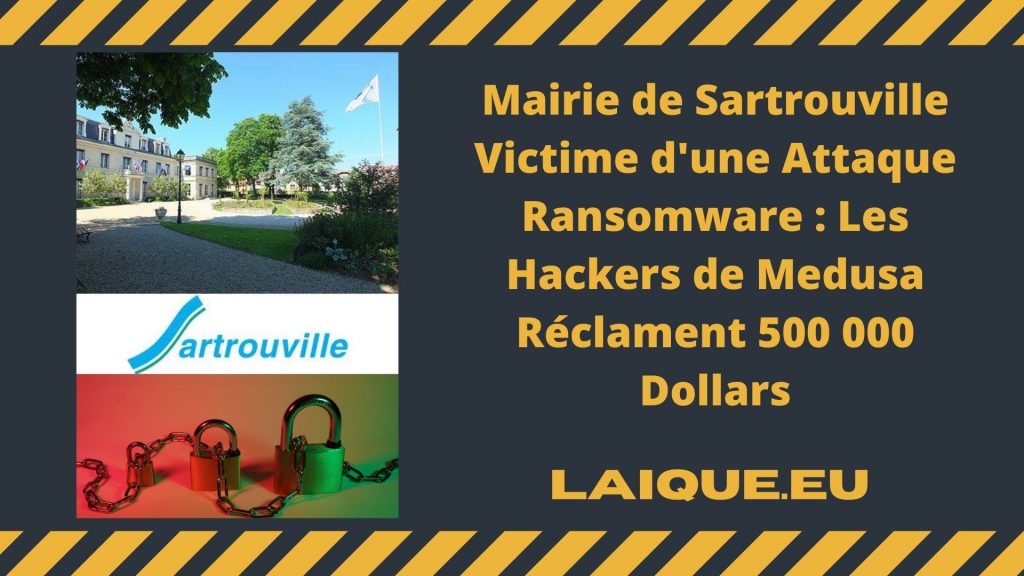

La mairie de Sartrouville, située en Ile-de-France, a été plongée dans une situation critique le 17 août 2023, lorsque des cybercriminels ont lancé une attaque ransomware contre ses systèmes informatiques. Les conséquences de cette intrusion malveillante ont été significatives et ont suscité des réactions rapides des autorités locales.

Qu’est-ce qui s’est passé et quelles sont les cibles ?

Le 17 août dernier, les serveurs de la mairie de Sartrouville ont été infiltrés par des hackers utilisant le ransomware connu sous le nom de Medusa. Cette attaque a eu pour résultat immédiat la paralysie des activités numériques de la collectivité. Les données essentielles ont été chiffrées, mettant ainsi en péril la continuité des opérations administratives et la sécurité des informations sensibles.

Pourquoi cette attaque est-elle préoccupante ?

Contrairement à une pause estivale, les hackers du groupe Medusa ont choisi le moment opportun pour frapper, accentuant le caractère insidieux de leur intrusion. Bien que la mairie ait maintenu des sauvegardes sur des serveurs externes, la rapidité de l’attaque et la sophistication du ransomware ont abouti à une interruption de 24 heures des services municipaux. Le préjudice financier de cette attaque se chiffre à environ 200 000 euros, reflétant les coûts directs et indirects engendrés par l’interruption des activités.

Les données compromises et les revendications des hackers :

Le groupe de hackers Medusa, bien que peu connu, a rapidement revendiqué la responsabilité de cette attaque. Dans une déclaration, ils ont exigé une rançon colossale de 500 000 dollars (environ 460 000 euros) à la mairie de Sartrouville. La date butoir fixée pour le paiement est le 31 août, sous peine de voir les données volées être rendues publiques sur le darknet. « Ransomware commissariat Hyères«

Des sources ont indiqué que malgré ces menaces, la mairie de Sartrouville a adopté une position ferme en refusant de céder au chantage des cybercriminels. Cette posture vise à décourager les futures attaques similaires en montrant que les autorités locales ne se plieront pas devant les exigences des hackers.

L’enquête en cours et les mesures prises :

Face à cette menace sérieuse, une enquête a été immédiatement lancée et confiée à la Brigade de Lutte contre la Cybercriminalité (BL2C) relevant de la police judiciaire de Paris. Cette unité spécialisée est chargée de démêler les fils de cette attaque sophistiquée et de traquer les responsables derrière l’opération de ransomware.

Grâce à des sauvegardes effectuées sur des serveurs externes, le système informatique de la mairie a été rétabli. Néanmoins, l’impact de cette attaque se fait toujours ressentir, rappelant ainsi la vulnérabilité des institutions publiques face à la menace croissante de la cybercriminalité.