Se défendre contre cette menace en constante évolution n’est pas une mince affaire, mais un bon point de départ est de comprendre où se trouvent les points faibles et comment ils sont exploités.

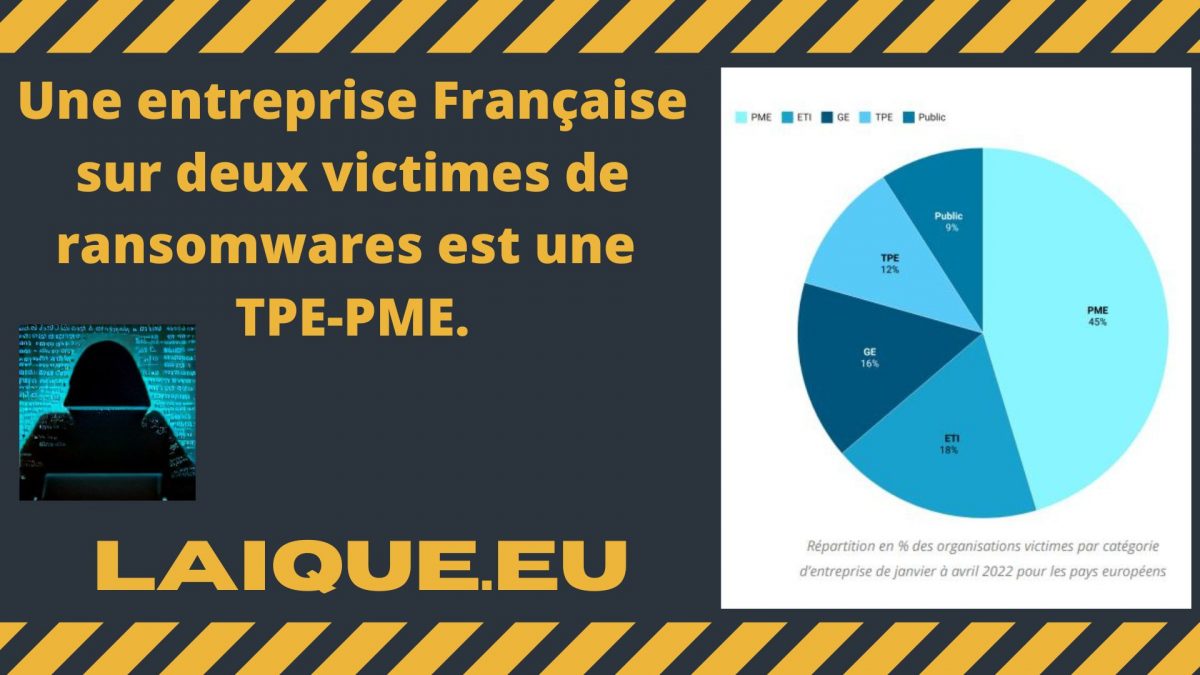

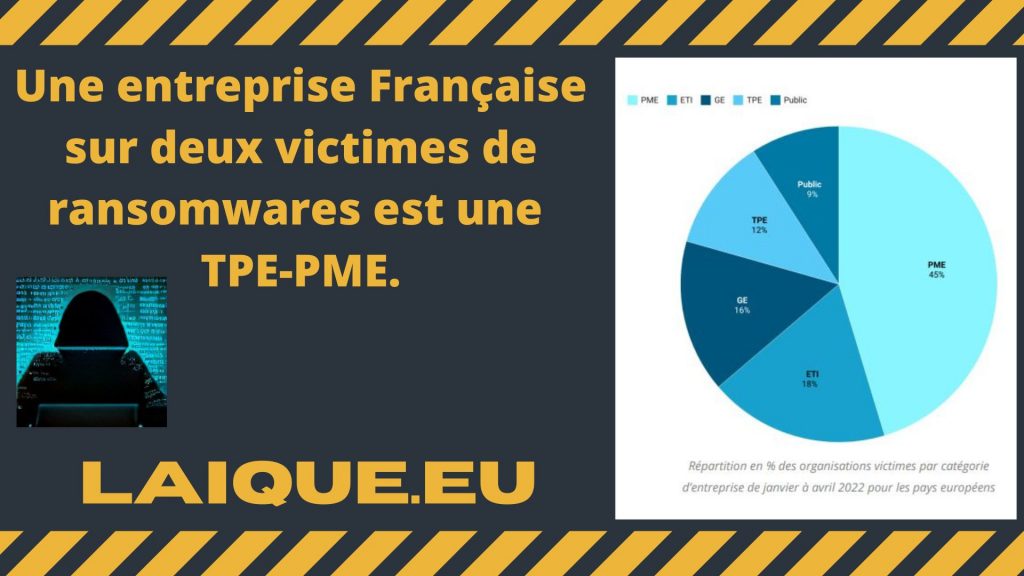

Tous les experts conviennent que les cybermenaces se sont intensifiées ces derniers mois avec l’augmentation des demandes de rançon et des tactiques que l’on peut qualifier d’impitoyables.

Personne n’est épargné par des organismes publics comme les villes de Vincennes et Aulnoye-Aymeries il y a quelques semaines aux plus grandes entreprises privées comme Bouygues Construction, CMA-CMG ou Sopra-Steria.

Les cybercriminels parviennent à trouver de nouvelles façons de contourner les défenses des entreprises grâce à des attaques plus sophistiquées et ciblées. Se défendre contre cette menace en constante évolution n’est pas une mince affaire, mais un bon point de départ est de comprendre où se trouvent les points faibles et comment ils sont exploités.

Les personnes restent le maillon faible de la cybersécurité

Il suffit d’un clic sur un lien de phishing pour faire le travail: les défenses du réseau sont brisées et les logiciels malveillants sont infiltrés.

Renforcer sa défense contre la négligence humaine nécessite non seulement de former les employés à la sensibilisation à la cybersécurité, mais aussi d’introduire des outils pour filtrer les contenus malveillants avant qu’ils ne causent des dommages. Mais comme la cybersécurité n’est pas une science exacte, même les plans les mieux conçus doivent être continuellement revus et adaptés afin de ne pas être dépassés par le rythme fou du développement des cybermenaces.

Prenons, par exemple, l’augmentation massive du télétravail pendant la pandémie.

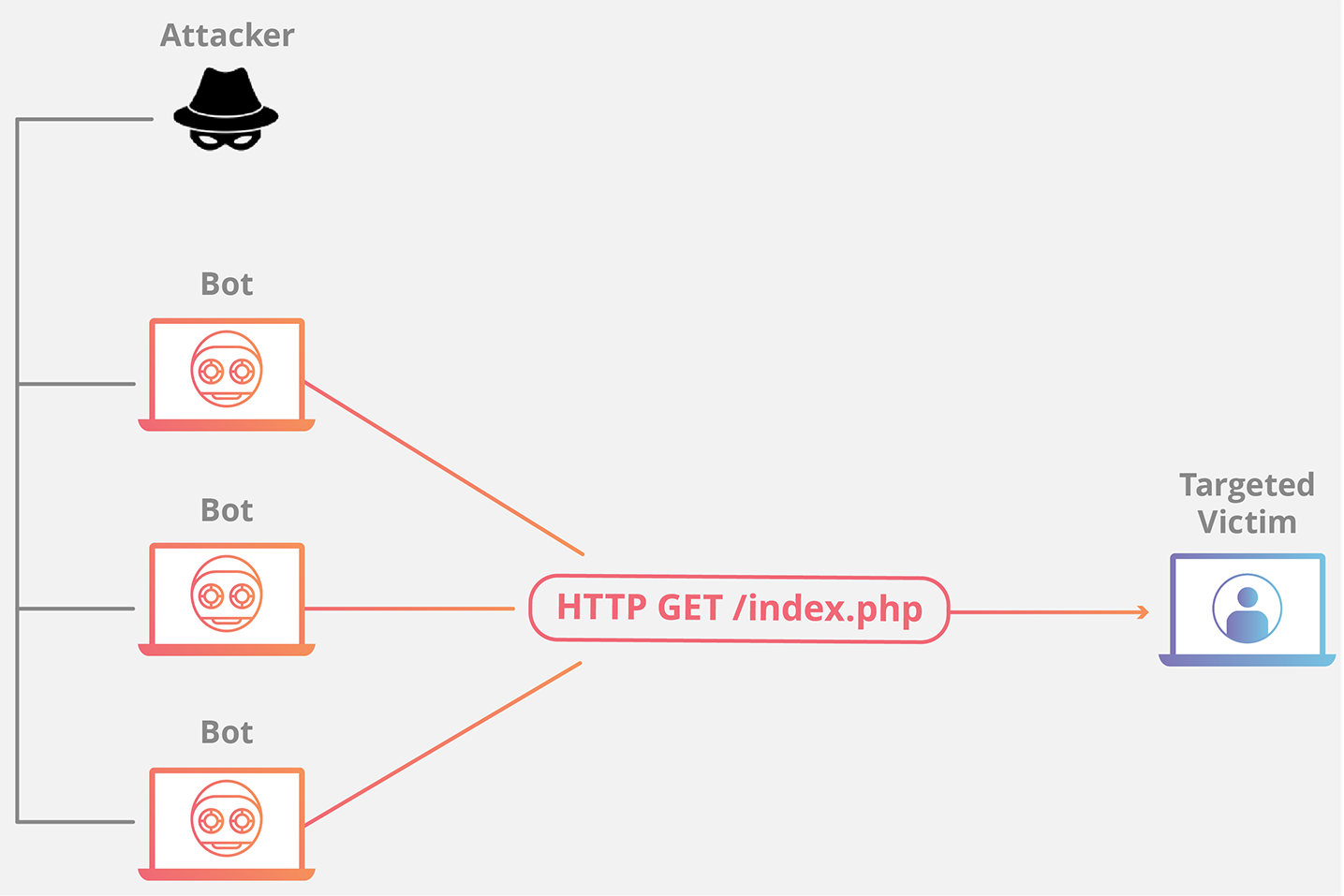

Ce nouveau «standard» offre aux hackers une toute nouvelle audience et une cible facile qui n’ont pas l’habitude de se protéger des menaces. Ces nouvelles habitudes de travail ont conduit à une augmentation des attaques RDP (Remote Desktop Protocol) de Microsoft dans le monde, selon le fournisseur de sécurité Kaspersky.

Les mails comme porte d’entrée

Les cybercriminels sont bien conscients que chaque industrie présente des vulnérabilités spécifiques. Ils exploitent ces vulnérabilités en passant de campagnes de phishing massives à des attaques plus ciblées. Par exemple, certaines se concentrent sur des entreprises individuelles, généralement de haut niveau, car elles ont souvent beaucoup à perdre, tandis que d’autres ciblent un secteur particulier en utilisant des logiciels malveillants adaptés aux technologies utilisées dans ce secteur.

Dans certains cas, ils utilisent les deux, comme lors de la récente attaque Honda. Le piège dans ce cas était une variante du ransomware Snake qui pouvait à la fois désactiver les mesures de protection et cibler les systèmes d’exploitation SCADA industriels utilisés dans la fabrication de véhicules.

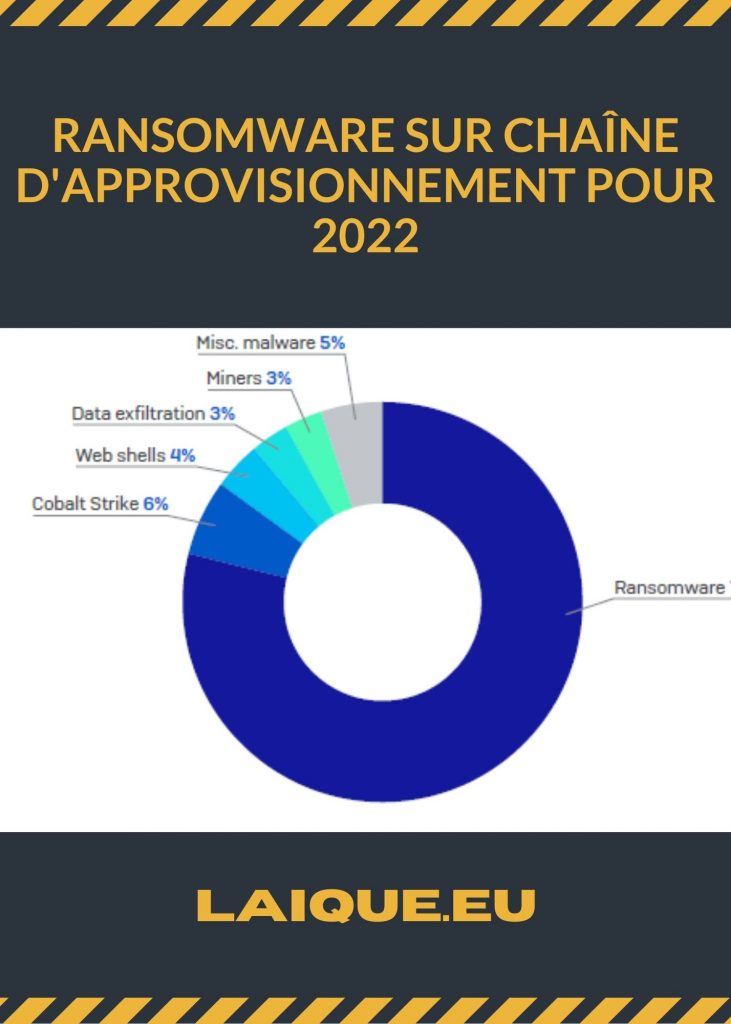

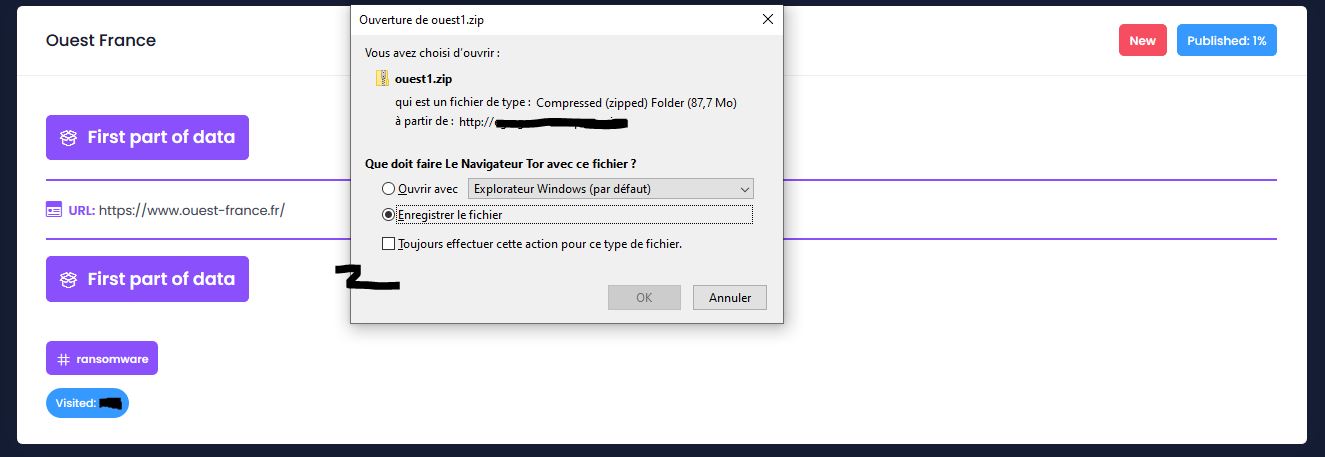

Les attaques de ransomwares deviennent rapidement une «entreprise» de plus en plus diversifiée. Les victimes risquent désormais de voir leurs données sensibles collectées lors d’une attaque de cryptage. Il devient également de plus en plus clair que les ransomwares ciblent régulièrement les systèmes de sauvegarde et de reprise après sinistre ainsi que les données en temps réel. Du moins en apparence car il faut du temps pour vérifier l’intégrité de ces défenses …

Suivez l’actualité de ransomware

Que peut faire une entreprise pour se protéger de ce qui est aujourd’hui l’une des plus grandes menaces pesant sur son système informatique? Il n’y a pas de réponses faciles ou d’outils simples qui peuvent résoudre le problème.

Plutôt qu’une solution miracle, c’est plutôt une approche méthodologique qu’il faut privilégier: sensibiliser et éduquer les utilisateurs finaux sur la sécurité, mettre à jour les outils anti-malware sur les postes de travail et l’infrastructure, et s’assurer que les stratégies et outils de sauvegarde sont suffisamment robustes pour faire face aux menaces contre les ransomwares et permettre un retour rapide à la normale.

Toutes ces mesures méritent d’être envisagées, mais en tant que dernière ligne de défense, c’est la protection qui est la plus importante. D’autant que l’utilisation de périphériques NAS (Network Attached Storage) pour la sauvegarde et l’archivage est répandue et qu’ils sont en eux-mêmes une cible facile. C’est la «partie réseau» qui expose les périphériques NAS au plus grand risque, les rendant faciles à identifier et, une fois trouvés, faciles à attaquer. Souvent sans que personne ne le sache jusqu’à ce que les demandes de rançon arrivent dans la boîte de réception.

La première approche consiste à verrouiller le réseau auquel les périphériques NAS sont connectés, tout en s’assurant que le micrologiciel du NAS est à jour avec toutes les dernières mises à jour de sécurité. Au-delà, il est intéressant de profiter de l’authentification à deux facteurs lorsqu’elle est disponible, et de SSL pour mieux sécuriser l’accès à distance si nécessaire.

Les bonnes pratiques contre les ransomwares

D’autres bonnes pratiques incluent le blocage automatique des adresses IP après l’échec répété d’attaques de connexion par «force brute», ainsi que l’utilisation du cryptage des données et des pare-feu spécifiques au NAS.

En matière de cybersécurité, il vaut mieux être très prudent. Autrement dit, effectuez des sauvegardes fréquentes et régulières du stockage NAS et stockez ces copies à distance (de préférence hors site) et sans connexion au réseau. C’est le seul moyen de garantir qu’il existe une version propre et récupérable des données qui n’est pas obsolète.

Sans oublier, cependant, que cela doit être combiné avec des contrôles d’intégrité réguliers et des analyses de logiciels malveillants pour s’assurer que les données copiées ne sont pas déjà compromises.

La menace du ransomware cessera-t-elle un jour de planer? Possible, mais sûr, de faire de la place à une menace au moins aussi grande. C’est pour cette raison que de nombreuses entreprises cherchent à le désinfecter au niveau du stockage de données avec les capacités de stockage d’objets, de contrôle de version, de technologie WORM (Write Once Read Many) et de systèmes de fichiers immuables.

Gartner prédit qu’env. 20% des données de l’entreprise d’ici 2021 seront stockées en mode scaling contre 30% aujourd’hui. La fin du ransomware n’est pas a priori pour demain, il semblerait que ce soient ces technologies associées au stockage de données qui permettent de désarmer ce type d’attaque et de voir un peu de lumière au bout du tunnel!