Sécurité: les attaques de ransomwares ciblant Garmin et CarlsonWagonLit ont apparemment porté leurs fruits pour les cybercriminels. Dans les deux cas, les preuves suggèrent que les entreprises ont effectivement payé les rançons requis.

La société Garmin a été prise pour cible le 23 juillet par des attaquants utilisant le ransomware WastedLocker, un correctif apparu en mai 2020 et apparemment lié au groupe Evil Corp. L’attaque a complètement incarné les systèmes de l’entreprise, qui offrent des services GPS utilisés à la fois dans plusieurs appareils connectés et dans des applications utilisées dans l’aviation. La semaine dernière, Garmin a annoncé un « retour progressif aux opérations » après une longue semaine de silence radio.

Comme le rapporte Bleeping Computer, cela n’est pas dû au retour à la normale, notamment à la compétence et à la prévoyance des équipes informatiques de l’entreprise: le magazine britannique explique qu’il a pu accéder au logiciel de décryptage utilisé par les équipes Garmin pour récupérer ‘accès aux business units.

«Une fois que ce package de récupération a été déballé, il contient divers installateurs de logiciels de sécurité, une clé de déchiffrement, un déchiffreur WastedLocker et un script pour les exécuter», explique Bleeping Computer, notant que la clé de déchiffrement et le déchiffreur ont probablement été obtenus grâce au paiement d’une rançon.

Bleeping Computer rapporte également que le package comprend des références à Emsisoft et Coveware, deux sociétés américaines de cybersécurité spécialisées dans les ransomwares. Coveware fait une offre de soutien aux victimes de ransomwares, et une étude de Propublica l’année dernière a révélé que l’entreprise se positionnait souvent comme un médiateur dans les négociations entre victimes et attaquants. Emsisoft propose de développer un logiciel de décryptage pour les victimes qui ont réussi à récupérer la clé de cryptage de l’attaquant mais qui préfèrent éviter d’utiliser le logiciel de décryptage fourni par l’attaquant. Les deux sociétés ont donc probablement aidé Garmin à récupérer la clé de cryptage et à récupérer les machines affectées par les ransomwares.

Le montant exact de la rançon versée par Garmin n’est pas connu, mais selon des sources internes de l’entreprise citées par la presse américaine, les attaquants ont initialement demandé 10 millions de dollars.

Garmin a mis la main dans le pot de confiture, mais ils peuvent se réconforter en pensant qu’ils ne sont pas les seuls cette semaine. En fait, la société Carlson Wagonlit Travel (CWT) a également été ciblée sur les ransomwares: cette fois, il s’agit d’un groupe utilisant le ransomware RagnarLocker. Vendredi dernier, le groupe CWT s’est contenté d’évoquer « une attaque informatique » et a refusé de commenter le sujet tel que rapporté par LeMagIT.

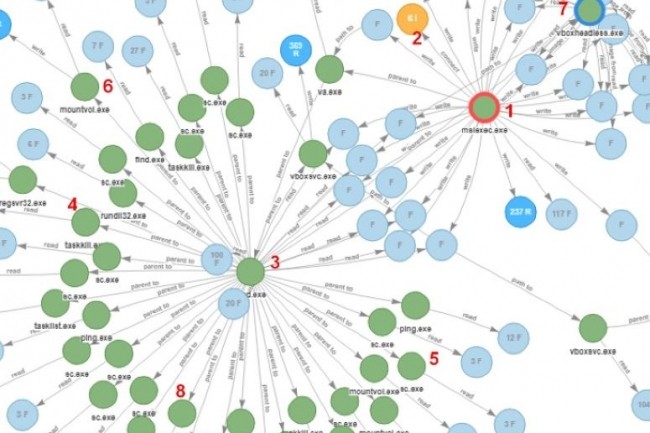

Mais les chercheurs en sécurité ont découvert, jeudi 30 juillet, sur le service VirusTotal, un échantillon de produits de rançon RagnarLocker contenant une rançon spécifiquement adressée à CWT. Cela a été téléchargé sur le service de découverte le 27 juillet. Le chercheur de MalwareHunterTeam, JamesWT, qui a découvert l’échantillon, retrace également les transactions qui ont eu lieu à l’adresse bitcoin fournie par l’attaquant en rançon. Et cela indique avoir reçu un paiement de 414 bitcoins, soit 4,5 millions de dollars par. 28 juillet: sur la blockchain Bitcoin, toutes les transactions sont enregistrées et sont accessibles au public.