La société CWT, spécialisée dans les voyages d’affaires, a été victime du ransomware Ragnar Locker et aurait payé 4,5 millions de dollars pour reprendre ses activités normales.

Constatons-nous un pic de l’activité des ransomwares cet été? C’est la question que l’on peut se poser à la lumière des différents cas. Le dernier après Garmin, Carlson Wagonlit Travel (CWT), spécialiste des voyages d’affaires, a également été attaqué par un ransomware. Selon Reuters, la société a payé 4,5 millions de dollars pour redémarrer les 30 000 PC recroquevillés par l’attaque. De plus, les hackers auraient téléchargé 2 To de données, dont certaines sont considérées comme sensibles (informations de facturation, souscriptions d’assurance, comptes, etc.).

Si CWT a confirmé avoir subi un «cyber incident», la société nie le vol de données. Un moyen de rassurer les clients qui comprend de nombreuses grandes entreprises comme Axa Equitable, Abbot Laboratories, AIG, Amazon, Facebook ou Estée Lauder. Le groupe a ouvert une enquête sur les attaques et les évasions, mais la reprise aurait été particulièrement rapide.

Ragnar Locker et une négociation de rançon publique

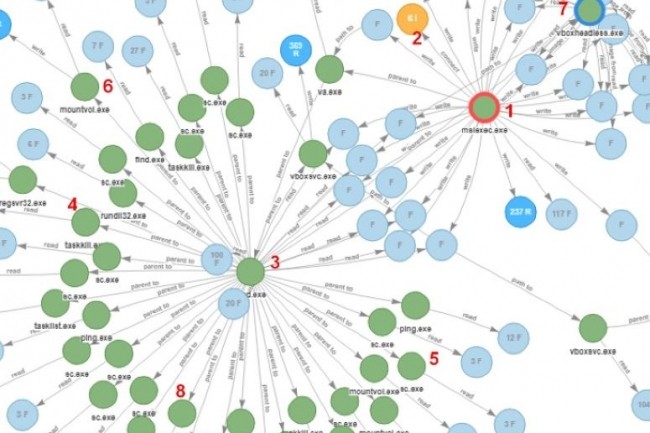

Selon JameWT de l’équipe Malware Hunter, le ransowmare impliqué est Ragnar Locker. Ce dernier n’est pas étranger et utilise les vulnérabilités RDP dans Microsoft Windows. Dernièrement, il a même réussi à se camoufler comme une machine virtuelle. Le poids lourd de l’énergie portugais EDP (Energias de Portugal) en avait fait les frais: des cyber-hackers parvenaient à accéder à 10 To de données sensibles, et une rançon de près de 11 millions de dollars (1580 bitcoins) avait alors été demandée.

Dans le cas de CWT, les pirates ont initialement exigé le paiement de 10 millions de dollars en bitcoin. Nos collègues de Reuters ont pu observer l’échange entre les pirates et le responsable de la société (dans ce cas le CFO) dans un groupe de discussion public en ligne. DAF a expliqué que la société avait été durement touchée par la pandémie de Covid-19 et avait donc accepté de payer 4,5 millions de dollars soit 414 bitcoins. Le paiement a été réglé le 28 juillet. Avec humour, les hackers ont même donné à CWT quelques conseils de sécurité « fermer RDP et autres services, mettre en place une liste blanche IP (rdp / ftp), installer un EDR, avoir au moins 3 administrateurs fonctionnant 24h / 24… ». Après Garmin, l’affaire CWT montre que de plus en plus d’entreprises n’hésitent pas à payer une rançon pour reprendre rapidement leurs activités. Les effets de la pandémie de Covid-19 ont affaibli les entreprises et elles ne peuvent pas se permettre une longue procédure.