Le début d’année a été clairement lucratif pour les ransomwares en France. L’Anssi et la plateforme Cybermalveillance le soulignent. Surtout, ce n’est qu’un début!

L’Agence nationale de sécurité des systèmes d’information (Anssi) et la Direction des affaires criminelles et des grâces (DACG) du ministère de la Justice viennent de publier un guide visant à sensibiliser les entreprises et les collectivités à la menace des ransomwares.

Et il semble qu’il y ait plus qu’une simple urgence: depuis le début de l’année, Anssi dit avoir traité 104 attaques de ransomwares, contre 54 en 2019 dans son ensemble. Et l’agence souligne que « ces chiffres ne donnent pas un aperçu complet des ransomwares actuels affectant le territoire national ». Comme nous le signalait le CERT de Capgemini sur Twitter – «il faut compter toutes [les attaques] gérées par les équipes du CERT en dehors d’Anssi» – mais aussi une confirmation que les cas connus, même dans les médias, ne représentent pas qu’une fraction des cyberattaques avec un ransomware. Et pourtant, ne serait-ce que pour la France, la liste des incidents connus peut déjà paraître très longue.

Concernant la plateforme Cybermalveillance.gouv.fr, Jérôme Notin, PDG de GIP Acyma, rapporte 1.082 signalements de ransomwares à ce jour depuis le lancement de la plateforme le 4 février, auprès de 44% d’entreprises ou d’associations et 10% d’administrations ou de collectivités. Hélas, plusieurs éléments convergent pour suggérer que la vague est loin d’être terminée.

La publication de ce guide par Anssi et DACG constitue un premier indice: il n’y aurait guère de raison de l’être si l’agression des cybercriminels semble être en déclin. Il est évident qu’il s’agit d’une tentative des autorités pour empêcher que la chute ne s’aggrave qu’une source déjà perceptible par rapport à fin 2019.

Trop de systèmes vulnérables

Deuxième indice: certains messages semblent encore avoir du mal à passer, laissant des routes ouvertes aux attaquants. Cela commence par un patch, en particulier pour certains équipements sensibles. Le moteur de recherche spécialisé Onyphe a récemment identifié 15 systèmes Citrix Netscaler Gateway pour les entreprises du Fortune 500 touchées par la vulnérabilité CVE-2019-19871 exposées à Internet, mais aussi 659 Cisco ASA affectés par la CVE-2020- 3452, tous les mêmes 5 serveurs VPN Pulse Secure ou près de soixante systèmes SAP affectés par la vulnérabilité CVE-2020-6287.

Au cours de l’été, nous avons même observé un groupe affecté par une attaque de cyber-ransomware exposant un système affecté par l’une de ces vulnérabilités, malgré des messages et des rappels qui ont duré plusieurs semaines. Et cela sans prendre en compte les services RDP disponibles en ligne sans authentification de la couche réseau (NLA). Autant de points d’entrée sans même parler de phishing.

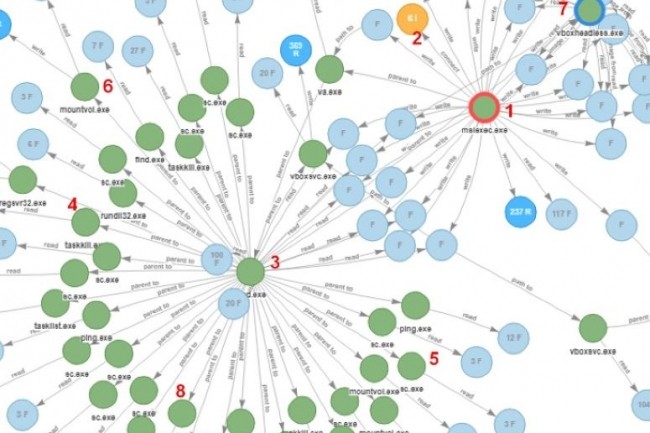

Les attaques de ransomwares actuelles et la cybercriminalité économique empruntent plus généralement aux APT, a souligné Ivan Kwiatkowski des équipes de recherche et d’analyse de Kaspersky dans nos colonnes début février. Concrètement, cela signifie que l’attaque s’étend très profondément dans le système d’information jusqu’à ce qu’elle obtienne des privilèges dignes d’un administrateur et fournisse un accès très large aux données de l’entreprise compromise.

Passer d’une cible à une autre

Cela donne lieu à un premier risque: le risque de propagation – immédiate ou ultérieure – de l’attaque à des tiers en dehors de la victime d’origine, des clients ou des partenaires. Il existe un soupçon de connexion entre la cyberattaque de Maze contre Xerox et HCL Technologies, sur laquelle aucune des parties ne souhaite commenter. Mais en 2019, la start-up Huntress Labs a détaillé trois incidents dans lesquels des ordinateurs de clients de fournisseurs de services gérés ont été compromis par un ransomware via des outils de gestion à distance. Et ça ne s’arrête pas là.

Les données volées par les cybercriminels avant que leur ransomware ne soit déclenché peuvent être une mine d’or pour les futures campagnes de phishing hautement ciblées … et faciliter l’utilisation d’informations authentiques récupérées lors de l’attaque précédente. Une seule liste de milliers d’adresses e-mail avec quelques éléments personnels supplémentaires peut être un formidable point de départ.

À la mi-juillet, Brett Callow d’Emsisoft a attiré notre attention sur un cas aussi suspect: Nefilim a revendiqué la responsabilité d’une attaque contre Stadler en mai; NetWalker en a revendiqué un sur Triniti Metro début juillet; l’une des captures d’écran de ce dernier était un dossier nommé … «lettres Stadler». Pour l’analyste, «ces composés semblent trop souvent être des coïncidences». Et ce, même si NetWalker fait confiance aux «partenaires», alors que Nefilim opérerait plutôt dans le vide. Car rien ne dit qu’un des partenaires NetWalker n’a pas regardé les données que Nefilim a précédemment publiées pour les utiliser dans le cadre de l’attaque sur Triniti Metro …

Un espoir: la limitation des ressources disponibles

Récemment, de nouveaux groupes de cybercriminalité sont apparus qui combinent le cryptage et le vol de données avec la menace de divulgation pour soutenir leurs efforts d’extorsion. Mais la capacité des cybercriminels à exploiter toutes les pistes qu’ils obtiennent n’est pas illimitée. Des appels aux «partenaires» ont lieu régulièrement sur les forums qu’ils visitent. Et les profils recherchés ont un haut niveau de compétence: bien que les outils disponibles gratuitement ne manquent pas, la phase de reconnaissance manuelle avant la mise en œuvre et la détonation du ransomware nécessite une certaine expertise. Cependant, rien ne garantit que certains spécialistes des étapes intermédiaires des attaques n’interviendront pas pour différents groupes.

De toute évidence, toutes ces voies ne doivent pas être exploitées en même temps: la lenteur de nombreuses organisations à fermer les portes d’entrée qu’elles laissent ouvertes sur Internet n’aide que les cybercriminels. Attention donc: un répit peut donner l’impression de se retirer de la menace, du moment qu’il ne s’agit que d’une illusion. Et une chose semble certaine: il n’est pas temps de se détendre.